Що означає абревіатура RAT?

RAT - щур (англійська). Під абревіатурою RATховається не дуже приємне для кожного користувача позначення трояна, за допомогою якого зловмисник може отримати віддалений доступ до комп'ютера. Багато хто помилково перекладає цю абревіатуру як Remote Administration Tool - інструмент для віддаленого адміністрування, але насправді абревіатура RAT означає Remote Access Trojan– програма троян для віддаленого доступу.

Насправді шпигунська Для перегляду посилання Увійди або ЗареєструйсяПрограма RAT це один з найнебезпечніших шкідливих програм, який дає можливість зловмиснику отримати не просто доступ до вашого комп'ютера, але й повний контроль над ним. Використовуючи програму RAT, зломщик може віддалено встановити клавіатурний шпигун або іншу шкідливу програму. Також за допомогою даної програми хакер може заразити файли і ще багато чого наробити без вашого відома.

Як працює програма RAT?

RAT складається з двох частин: клієнт та сервер. У самій програмі RAT(Клієнт) яка працює на комп'ютері зловмисника створюється програма сервера, яка посилається жертві. Після запуску жертвою сервера у вікні програми клієнта з'являється віддалений комп'ютер (хост), до якого можна підключитися. Все, з цього моменту комп'ютер жертви під повним контролем зловмисника.

Можливості трояна RAT

- Слідкувати за діями користувача

- Запускати файли

- Вимикати та зупиняти сервіси Windows

- Знімати та зберігати скрини робочого столу

- Запускати Веб-Камеру

- Сканувати мережу

- Завантажувати та модифікувати файли

- І багато іншого

- DarkComet Rat

- CyberGate

- ProRAT

- Turkojan

- Back Orifice

- Cerberus Rat

- Spy-Net

Найкращий троян RAT на сьогодні це DarkComet Rat

Як відбувається зараження RAT-трояном?

Зараження вірусом RAT відбувається майже як іншими шкідливими програмами через:

- Масове зараження на варез та торрент сайтах.

- Скрипти на сайтах, які без вашого відома завантажують RAT на ваш комп'ютер.

- В більшості випадків зараження RAT-трояном відбувається не від масового, а від цілеспрямованого зараження вашого комп'ютера друзями або колегами.

Як запобігти зараженню троянською програмою RAT?

- Не відкривати незнайомі файли, які ви отримуєте поштою.

- Користуватись безпечними браузерами.

- Завантажити та встановлювати програми лише з сайту розробника.

- Не допускайте фізичного контакту з комп'ютером сторонніх людей.

- Видалити антивірус і поставити хороший фаєрвол та хороший сніффер.

Зрозуміти, що у вас на комп'ютері встановлено РАТ, дуже не легко, але можна. Ось ознаки, які можуть говорити про наявність троянської програми на вашому комп'ютері:

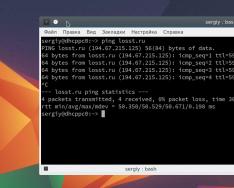

- Дивна мережна активність у фаєрволі, зокрема високий вихідний трафік.

- Комп почав гальмувати чи швидкість інтернету значно просіла.

- У вас забрали пароль від соц. мереж або пошти.

- Підозрювальний трафік у сніфері

Виявити троян RAT досить складно. Можна скачати сканер Для перегляду посилання

Що означає абревіатура RAT?

RAT - щур (англійська). Під абревіатурою RATховається не дуже приємне для кожного користувача позначення трояна, за допомогою якого зловмисник може отримати віддалений доступ до комп'ютера. Багато хто помилково перекладає цю абревіатуру як Remote Administration Tool - інструмент для віддаленого адміністрування, але насправді абревіатура RAT означає Remote Access Trojan– програма троян для віддаленого доступу.

Насправді RAT це один з найнебезпечніших шкідливих програм, який дозволяє зловмиснику отримати не просто доступ до вашого комп'ютера, але й повний контроль над ним. Використовуючи програму RAT, зломщик може віддалено встановити клавіатурний шпигун або іншу шкідливу програму. Також за допомогою даної програми хакер може заразити файли і ще багато чого наробити без вашого відома.

Як працює програма RAT?

RAT складається з двох частин: клієнт та сервер. У самій програмі RAT(Клієнт) яка працює на комп'ютері зловмисника створюється програма сервера, яка посилається жертві. Після запуску жертвою сервера у вікні програми клієнта з'являється віддалений комп'ютер (хост), до якого можна підключитися. Все, з цього моменту комп'ютер жертви під повним контролем зловмисника.

Можливості трояна RAT

- Запускати файли

- Вимикати та зупиняти сервіси Windows

- Знімати та зберігати скрини робочого столу

- Сканувати мережу

- Завантажувати та модифікувати файли

- Моніторити, відкривати та закривати порти

- Приколюватися над чайниками та ще багато іншого

Популярні RAT-програми

- DarkComet Rat

- CyberGate

- ProRAT

- Turkojan

- Back Orifice

- Cerberus Rat

- Spy-Net

Яка найкраща програма RAT?

Найкращий троян RAT на сьогодні це DarkComet Rat(на хаЦкерському жаргоні просто Камета)

Як відбувається зараження RAT-трояном?

Зараження вірусом RAT відбувається майже як іншими шкідливими програмами через:

- Масове зараження на варез та торрент сайтах.

- Скрипти на сайтах, які без вашого відома завантажують RAT на ваш комп'ютер.

- В більшості випадків зараження RAT-трояном відбувається не від масового, а від цілеспрямованого зараження вашого комп'ютера друзями або колегами.

До речі не завжди антивірусне може запобігти зараженню, деякі антивіруси просто не детектують, тому що сьогодні вже ніхто не посилає просто трояна, сьогодні його попередньо криптують (що таке крипт і як це роблять ми розповімо в іншій статті).

Як запобігти зараженню троянською програмою RAT?

- Не відкривати незнайомі файли, які ви отримуєте поштою.

- Користуватись безпечними браузерами.

- Завантажити та встановлювати програми лише з сайту розробника.

- Не допускайте фізичного контакту з комп'ютером сторонніх людей.

- Видалити до біса антивірус і поставити хороший фаєрвол і хороший сніффер. Можете, звичайно, залишити антивірус, я розумію звичка справа така…, але фаєрволом користуватися вам треба обов'язково. Але якщо навчитеся юзать сніффер, то в моїх очах станете просунутими юзверями, без п'яти хвилин фахівцями в галузі комп'ютерної безпеки))!

Як зрозуміти, що у вас троянська програма RAT?

Зрозуміти, що у вас на комп'ютері встановлено РАТ, дуже не легко, але можна. Ось ознаки, які можуть говорити про наявність троянської програми на вашому комп'ютері:

- Дивна мережна активність у фаєрволі, зокрема високий вихідний трафік.

- Комп почав гальмувати чи швидкість інтернету значно просіла.

- У вас забрали пароль від соц. мереж або пошти.

- Підозрільний трафік у

Як вилікувати заражений трояном комп'ютер?

Виявити троян RAT досить складно. Можна скачати безкоштовні антивіруси з оновленими базами, наприклад хороший на мій погляд сканер і просканувати комп'ютер. Насправді якщо ви мало знаєтеся на комп'ютерах легше не шукати голку в стозі, а попередньо зберігши важливі документи відформатувати комп'ютер і встановити Windows заново.

До речі, встановлюючи зламану Windows, ви ризикуєте заразитися вже на етапі установки. Так як деякі ліві зборки, які лунають в мережі, мають вже вшиті закладки, шпигуни, віруси, приховані радміни, рмси та іншу красу. Я знав одного комп'ютерного майстра, який сам того не знаючи, встановлював на машини клієнтів ліву збірку Windows, знамениту протроянену ZverCD.

Відео: Робота RAT трояна DarkComet

Незалежний дослідник, відомий під псевдонімом Rui, вирішив досліджувати новий RAT (Remote Access Trojan) Revenge. Увага дослідника привернув той факт, що зразок малварі, завантажений на VirusTotal, показав результат 1/54, тобто не виявлявся антивірусними продуктами. З'ясувалося, що Revenge написаний людиною, яка відома під ніком Napoleon, і поширюється абсолютно безкоштовно.

Про трояна Rui випадково дізнався з твіттера, де інший дослідник опублікував посилання на результати перевірки, зробленої VirusTotal, а також доклав посилання на арабський форум Dev Point, на якому поширювалася малеча. Rui зацікавився питанням, перейшов на вказаний у повідомленні форум, де дійсно виявив посилання на сайт розробника шкідливості, розміщений на платформі blogger.com. З сайту дослідник без проблем завантажив архів, що містить Revenge-RAT v.0.1.

Вивчення трояна не мало великої проблеми, тому що його автор не перейнявся навіть базовим захистом і обфускацією коду. У цьому світлі не зовсім ясно, чому сканери VirusTotal не виявляли загрози, але відповіді на це питання Rui поки що знайти не зміг.

Перша версія малварі з'явилася на форумах Dev Point ще 28 червня 2016 року. Revenge написаний на Visual Basic і, в порівнянні з іншими RAT, не можна сказати, що шкідливість має широку функціональність. Дослідник перерахував деякі можливості малварі: Process Manager, Registry Editor, Remote Connections, Remote Shell, а також IP Tracker, який використовує для виявлення розташування зараженої машини ресурс addgadgets.com. Фактично троян вміє працювати кейлоггером, відслідковувати жертву за IP-адресою, перехоплювати дані з буфера, може скласти список встановлених програм, хостить файловий редактор, вміє редагувати список автозавантаження ОС, отримує доступ до веб-камери жертви та містить дампер для паролів. Автор малварі, Napoleon, не приховує, що його «продукт» перебуває на стадії розробки, і саме тому поки що поширюється безкоштовно.

Вміст архіву, завантаженого Rui

Вміст архіву, завантаженого Rui «Таке почуття, що я даремно витратив час, побачивши цей результат 1/54 з VirusTotal, - підсумовує дослідник. - Автор [трояна] навіть не спробував сховати код хоч якось, а архітектура слабка та банальна. Добре, що автор не намагається продавати свій RAT і, ймовірно, лише вчиться кодувати. У будь-якому випадку, дивно (або ні), що такі найпростіші інструменти, як і раніше, здатні успішно скомпрометувати деякі системи, що й демонструє нам відео на YouTube, розміщене автором [Малвар]].

Результати своїх досліджень дослідник передав операторам VirusTotal, і тепер рейтинг виявлення Revenge вже становить 41/57. Оскільки деякі відомі антивіруси, як і раніше, «не бачать» трояна, Rui пише, що «це просто демонструє, наскільки збиткова вся антивірусна індустрія в цілому».

Програми віддаленого адміністрування(Remote Administration Tools, скорочено RAT) використовуються для віддаленого управління робочими станціями або іншими комп'ютерними пристроями, є різновидом потенційно небезпечного програмного забезпечення. Через них можна виконувати практично будь-які дії з віддаленою системою: передавати файли, вести спостереження за діями користувача, виконувати налаштування системи, керувати функціями вводу/виводу тощо. Найчастіше такі програми складаються із двох частин – шкідливість на зараженому комп'ютері, що надає доступ до системи. Є, втім, і варіанти, що дозволяють керувати з браузера, для тих, кому необхідно мати доступ із будь-якого комп'ютера без попередньо встановлених програм.

У легальних цілях вони використовуються для доступу до ресурсів іншого комп'ютера (наприклад, з домашнього комп'ютера керувати робітником), та віддаленої технічної підтримки користувачів з низькою кваліфікацією у вирішенні технічних проблем.

Однак існує і третій, нелегальний варіант – віддалене підключення зловмисника з метою отримання повного контролю над комп'ютером та всіма можливостями, які цей контроль надає. Однак, тільки крадіжкою інформації та виведенням комп'ютера з ладу арсенал інструментів RAT-троянів не обмежується: більшість надає хакеру можливість "піддивитися" у веб-камеру, послухати дані з мікрофона, дізнатися про місцезнаходження зараженого пристрою (якщо на ньому є GPS), надають вони і доступ до робочого столу (RDP) та командного рядка, і це тільки мінімальний набір можливостей RAT!

Класифікація програм дистанційного адміністрування

RAT (Remote Administration Tools) – програми бувають як легальними, так і нелегальними. У легальному сенсі ці програми - відмінний інструмент для системного адміністратора, який може працювати з клієнтом. Нелегально RAT часто використовують хакери для стеження або збору інформації про жертву. Кожен розробник прагне реалізувати свій набір доступних функцій залежно від завдань, сегмента використання та кваліфікації користувачів, орієнтації на платне чи безкоштовне розповсюдження.

Найчастіше програми віддаленого адміністрування ділять наскільки можна роботи різних операційних системах – Windows, macOS, Linux, здатні працювати з кількома ОС, що дають доступ із мобільних пристроїв.

У плані безпеки розрізняють програми, що надають доступ за наявності пароля і такі, де необхідна роздільна здатність користувача віддаленого комп'ютера, системи з вбудованими протоколами шифрування, можливістю фільтрування по ID та IP.

Як використовуються програми дистанційного адміністрування?

RAT (Remote Administration Tools) хакери використовують для стеження за людиною, або збору інформації про неї. При цьому метою може стати будь-хто: відомий політичний діяч, або звичайна людина, про життя якого хтось хоче дізнатися докладніше.

Маючи фізичний доступ до сервера, зловмисник може вкрасти ідентифікатор та пароль для клієнта або створити власні. На машині клієнта можна попрацювати без власника, або знову ж таки скопіювати пароль доступу. Інший тип атаки - зараження троянцем-кейлоггером або іншою програмою, що краде паролі. Зрештою, можна вкрасти папірець, де пароль записаний.

Ще одним об'єктом впливу може стати канал, яким власник керованого комп'ютера передає пароль на підключення. Для передачі використовують телефони (SMS або усну розмову), електронну пошту, Skype, кожен з месенджерів, і якщо злочинець зможе отримати доступ до каналу передачі - він отримає пароль і можливість управляти чужою машиною.

Як поширюються програми віддаленого адміністрування?

Зазвичай, RAT заноситься зловмисником на комп'ютер при фізичному контакті. Не менш поширений спосіб – соціальна інженерія. Хакер може надати жертві RAT (Remote Administration Tools) як цікаву, корисну програму, змусивши жертву встановити її собі.

Крім програм, хакер може використовувати встановлені в ОС утиліти, які недостатньо захищені або захищені слабким паролем, наприклад, такі як RDP або Telnet.

Також вхідною точкою для хакера може стати встановлена колись та забута системним адміністратором програма віддаленого адміністрування, до якої хакер може підібрати пароль та отримати контроль над ПК.

Наступна вразливість – налаштування прав доступу до віддаленої системи. Можна дозволити доступ лише за запитом користувача, з певними ідентифікаторами і лише з деяких IP, але найчастіше користувачі вибирають автозапуск із будь-якої адреси. Це зручно, коли необхідний доступ до машини, за якою ніхто не сидить (наприклад, власному робочому комп'ютеру), але водночас відкриває дорогу та злочинцям.

І останнє – людський фактор. Найчастіше дистанційний доступ використовують не зовнішні хакери, а власні звільнені співробітники. Як згадувалося, на десятках комп'ютерів можуть бути встановлені утиліти віддаленого управління. В результаті колишній співробітник може сам проникнути в систему, або продати інформацію конкурентам.

Небезпека може становити і встановлення програм віддаленого доступу потай від користувача. Вона може взагалі себе не видавати себе, при цьому зловмисник отримає можливість копіювати потрібну інформацію і порушувати роботу системи.

Ризики використання програм віддаленого адміністрування

Часто віддалене адміністрування використовує задля більш просунутих товаришів чи служб підтримки. Доступ дозволяє з будь-якого IP без підтвердження, а використовується слабкий пароль. Зламати такий комп'ютер зможе навіть зловмисник-початківець.

Важливо використовувати унікальні та сильні паролі для кожної машини та кожного сервісу, адже root:toor або admin:admin хакер може швидко підібрати та отримати повний або частковий контроль над комп'ютером, який може стати відправною точкою для зламування всієї інфраструктури компанії.

Універсального рішення тут не існує, адже будь-яке посилення безпеки, запровадження додаткових обмежень неминуче ускладнює, а часом унеможливлює нормальну роботу.

І все ж таки не слід дозволяти віддалений доступ тим, кому він явно не потрібен. Важливо стежити за штатними засобами ОС та програмами, встановленими на комп'ютерах (адже вони можуть бути зламані і надавати хакеру контроль над машиною).

Потрібно встановити на комп'ютер (комп'ютери) хороший антивірус, який зможе стежити за активністю програм та трафіком, припиняючи будь-які несанкціоновані дії.

Дуже важливо з боку служб інформаційної безпеки, а також користувачів відстежувати встановлені на комп'ютері програми, а також контролювати за налаштуваннями штатних засобів. Крім цього необхідно встановити актуальний фаєрвол та надійну антивірусну програму, в якій передбачено поведінковий аналіз. Така функція дозволить виявляти програми дистанційного адміністрування як потенційно небезпечні або шкідливі програми.

Мережева безпека